Non vuoi perderti neanche uno dei nostri post? Seguici sulla tua piattaforma preferita.

⚠️ATTENZIONE⚠️

Scopo della presente rubrica è fornire una comprensione diretta dei rischi e delle vulnerabilità al fine di garantire la massima protezione.

Tutte le informazioni, tecniche e strumenti qui descritti sono puramente educativi. L’utilizzo di tali risorse è a tua discrezione. Decliniamo qualsiasi responsabilità per danni a sistemi o a te stesso legalmente. L’impiego di tali strumenti o tecniche per attaccare individui o organizzazioni senza il loro consenso esplicito è illegale. È fondamentale rispettare tutte le leggi locali, statali e comunitarie applicabili. Non ci assumiamo alcuna responsabilità per usi impropri o danni derivanti dall’utilizzo delle informazioni qui fornite.

Non daremo supporto e non risponderemo a domande sulle tecniche analizzate in questa rubrica per non promuovere o facilitare l’uso improprio o dannoso di tali informazioni.

Nel vasto panorama delle minacce informatiche, il Social Engineering si distingue per la sua astuzia e per la capacità di sfruttare le vulnerabilità umane anziché quelle tecniche. Gli attacchi di Social Engineering sono subdoli e spesso molto efficaci, in quanto puntano a manipolare le persone per ottenere accesso a informazioni sensibili o sistemi protetti. In questo articolo, esploreremo una specifica tecnica chiamata Phishing.

Questa tecnica prevede l’invio di email fraudolente che sembrano provenire da fonti legittime, come banche, aziende o colleghi di lavoro. L’obiettivo è indurre la vittima a cliccare su un link o a fornire informazioni sensibili, come password o numeri di carte di credito.

Phishing alla British Airways del 2018, multa per violazione del GDPR

Uno degli attacchi di phishing più recenti, che ha portato anche ad una multa per violazione del GDPR, è stato il caso di British Airways del 2018. In questo attacco, i cybercriminali hanno sfruttato una vulnerabilità nel sito web di British Airways per reindirizzare i clienti ad un sito di phishing. Questo sito fasullo raccolse i dati personali e finanziari di circa 500.000 clienti.

Di conseguenza, l’Information Commissioner’s Office (ICO) del Regno Unito ha imposto una multa di 20 milioni di sterline a British Airways per non aver protetto adeguatamente i dati personali dei propri clienti, segnando una delle sanzioni più significative emesse sotto il GDPR fino a quel momento.

Phishing alla RSA del 2011, multa per violazione del GDPR

Se l’attacco alla British Airways è uno dei casi più recenti non è di certo quello più significativo.

Uno dei casi più emblematici e significativi nella storia del Phishing è l’attacco a RSA Security avvenuto nel 2011. RSA, una divisione di EMC Corporation, è ben nota per i suoi prodotti di sicurezza, inclusi i token di autenticazione SecurID utilizzati da milioni di utenti in tutto il mondo.

L’attacco a RSA è iniziato con una serie di email di phishing inviate a un piccolo numero di dipendenti RSA. Queste email contenevano un allegato Excel con una macro dannosa. Il contenuto dell’email era studiato per apparire innocuo e legittimo, riducendo le probabilità che i destinatari sospettassero qualcosa di anomalo.

1. Ricognizione: Gli attaccanti hanno condotto una ricerca approfondita sui dipendenti RSA, identificando quelli che erano più suscettibili a essere ingannati da un attacco di phishing. Hanno raccolto informazioni da social media, siti web aziendali e altri canali pubblici per creare un profilo dettagliato delle loro potenziali vittime.

2. Preparazione: Gli attaccanti hanno creato un’email convincente che sembrava provenire da una fonte affidabile e legittima. L’email conteneva un file Excel allegato, apparentemente innocuo, ma in realtà contenente una macro dannosa che, una volta eseguita, avrebbe installato un malware sul computer della vittima.

3. Esecuzione: L’email è stata inviata a un piccolo numero di dipendenti RSA. Una delle vittime ha aperto l’allegato Excel e ha eseguito la macro, attivando così il malware. Questo ha permesso agli attaccanti di ottenere un punto d’appoggio all’interno della rete aziendale di RSA.

4. Compromissione: Il malware ha fornito agli attaccanti l’accesso remoto ai sistemi interni di RSA. Da lì, sono stati in grado di muoversi lateralmente attraverso la rete, esfiltrando informazioni sensibili e raccogliendo credenziali di accesso.

5. Esfiltrazione: Gli attaccanti hanno esfiltrato informazioni critiche riguardanti i token SecurID. Questi token sono utilizzati per l’autenticazione a due fattori in molte organizzazioni, e il furto delle informazioni necessarie per clonare questi token ha messo a rischio la sicurezza di numerosi clienti di RSA.

Conseguenze dell’attacco alla RSA

L’attacco a RSA ha avuto ripercussioni significative. Le informazioni rubate sono state utilizzate per compromettere la sicurezza di altre organizzazioni, tra cui contractor della difesa. RSA ha dovuto sostituire milioni di token SecurID, con costi enormi e danni alla reputazione. L’attacco ha evidenziato quanto possa essere devastante un sofisticato attacco di Social Engineering.

Al momento dell’attacco, le regolamentazioni sulla protezione dei dati non erano così stringenti come quelle imposte dal GDPR, che è entrato in vigore nel 2018. La legislazione prima del GDPR variava tra i diversi paesi e regioni, con sanzioni generalmente meno severe rispetto a quelle previste dal GDPR.

Se un attacco simile si verificasse oggi sotto il regime del GDPR, le conseguenze legali e finanziarie potrebbero essere molto più gravi. Il GDPR prevede multe fino a 20 milioni di euro o il 4% del fatturato globale annuale, a seconda di quale sia superiore, per le aziende che non proteggono adeguatamente i dati personali dei loro clienti.

Simuliamo un attacco di Phishing

Oggi dimostriamo come funziona il phishing utilizzando uno strumento Kali Linux chiamato Zphisher, ESCLUSIVAMENTE per scopi didattici. Zphisher è uno strumento di phishing open source che offre un’ampia gamma di modelli che possono essere personalizzati per soddisfare le esigenze dell’aggressore a fini didattici.

Zphisher fornisce un’interfaccia basata sul Web che consente agli aggressori di creare e ospitare pagine di phishing su un server Web che possono controllare. Queste pagine possono essere progettate per imitare siti Web legittimi come piattaforme di social media, servizi di streaming o provider di posta elettronica.

Una volta impostata la pagina di phishing, gli aggressori possono inviare e-mail o messaggi contenenti collegamenti alla pagina falsa. Quando una vittima fa clic sul collegamento e inserisce le proprie credenziali di accesso o altre informazioni sensibili, Zphisher le cattura e le memorizza sul server dell’aggressore.

Preparazione dell’ambiente

Per eseguire l’ambiente abbiamo utilizzato l’ultima versione di Kali Linux in un ambiente virtualizzato. Puoi scaricare Kali Linux al link: https://www.kali.org/get-kali/

In questa guida daremo per assunto che tu sappia utilizzare la Shell di Linux e sappia come avviare la distro Kali.

Da Shell aggiorniamo la distribuzione ed installiamo git

sudo apt update

sudo apt install git

Una volta installato git possiamo scaricare ZPhisher e spostarci nella cartella

git clone https://github.com/htr-tech/zphisher

cd zphisher

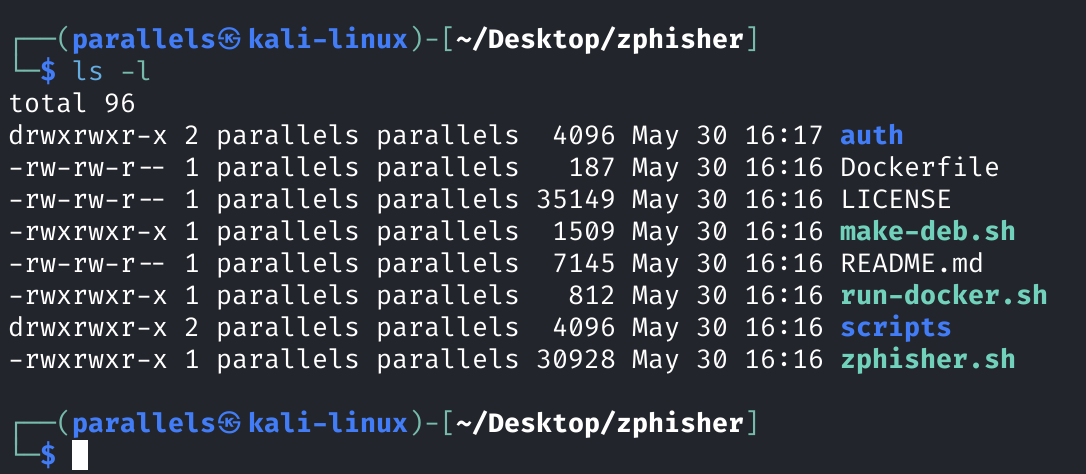

verifichiamo che nella nostra cartella siano presenti tutti i file necessari

ls -l

Esecuzione del programma

Lanciamo:

./zphisher.sh

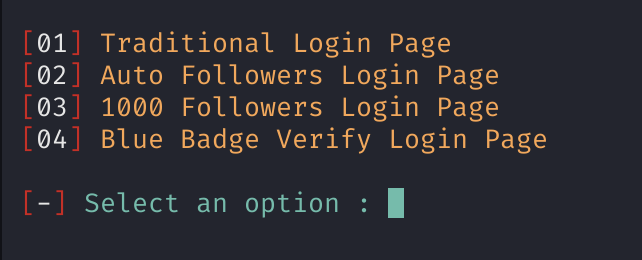

Scegliamo quale pagina social emulare (in questo esempio Instagram), digitiamo 02.

02

Tipologia di pagina da emulare

Decidiamo quale pagina voler utilizzare, nel nostro esempio la pagina Login tradizionale 01.

01

Hosting della pagina

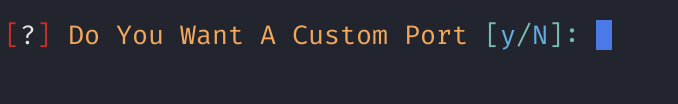

Ora il sistema ci chiederà dove voler hostare la nostra pagina.

Questa fase è molto importante ed è qui che si decide chi e come deve visualizzare la pagina.

- Localhost -> è il PC l’hosting della pagina, significa che la pagina non sarà visualizzabile dall’esterno, ma solamente all’interno della rete, a cosa serve? A testare la pagina, vedere come funziona e soprattutto ad eseguire degli attacchi mirati in locale senza uscire su internet.

- Cloudflared -> Utilizza il servizio Cloudflare per rendere la pagina visibile in tutto il mondo in pochi click con un certificato HTTPS automatico. Una tipologia di attacco molto pericolosa in quanto chiunque in possesso del link potrebbe aprirla.

- LocalXpose -> Utilizza il servizio LocalXpose per rendere la pagina visibile in tutto il mondo in pochi click con un certificato HTTPS automatico. Una tipologia di attacco molto pericolosa in quanto chiunque in possesso del link potrebbe aprirla.

In questa simulazione effettueremo, per non incentivare la pirateria, la simulazione in Localhost, quindi selezioneremo 1.

01

Dopodichè dovremo solo decidere se utilizzare una porta differente da quelle di default, nel nostro caso sarà N.

N

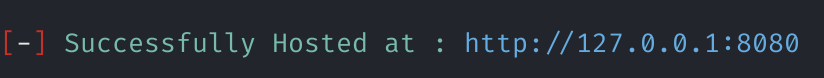

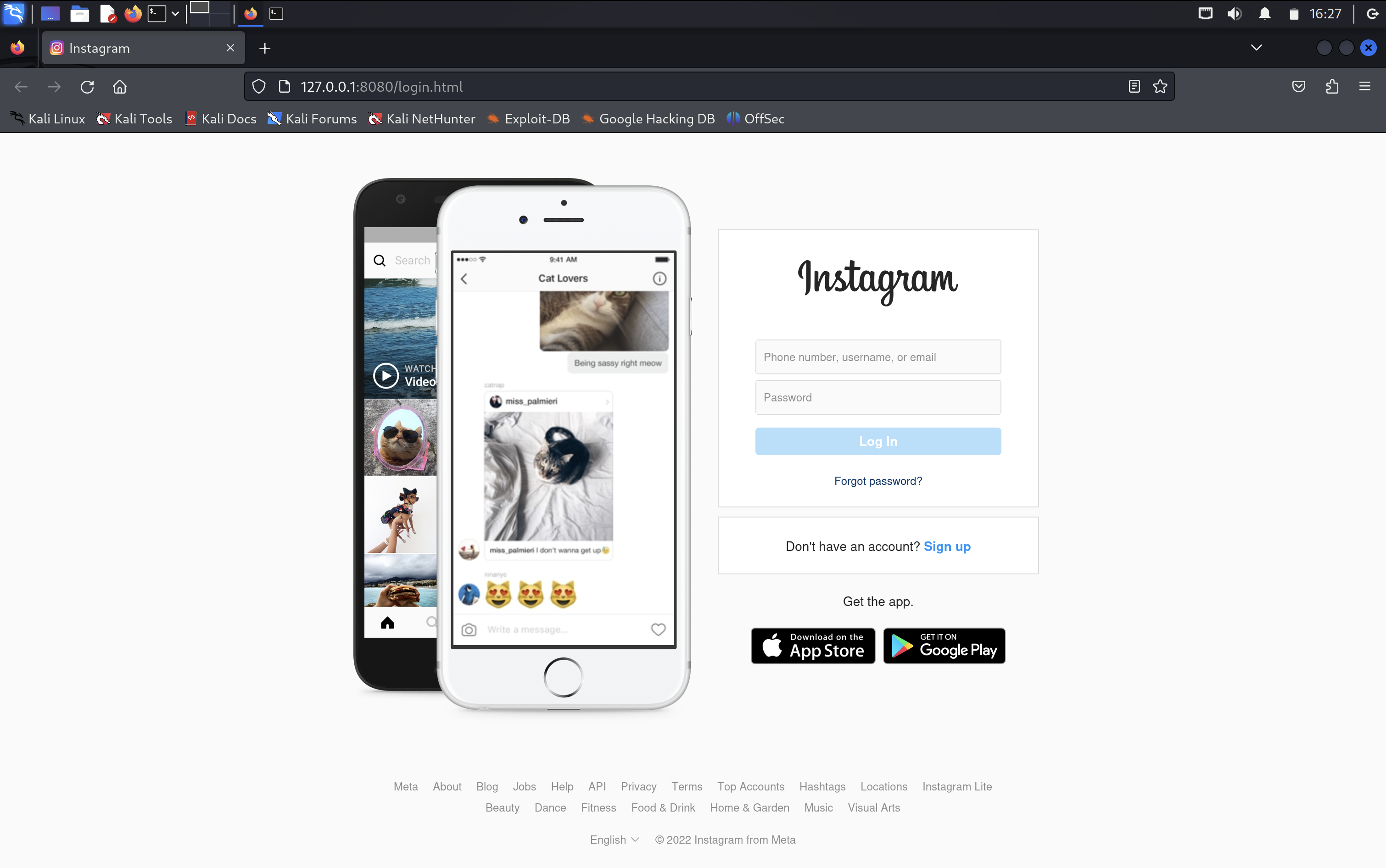

Pagina Pronta, testiamola

Una volta impostato tutto avremo una risposta “Successfully Hosted at :” Qui in blu avremo il link per aprirla, se avremo scelto localhost vedremo il link interno, se avremo scelto Cloudflared o LocalXpose avremo il link che potremo copiare e testare

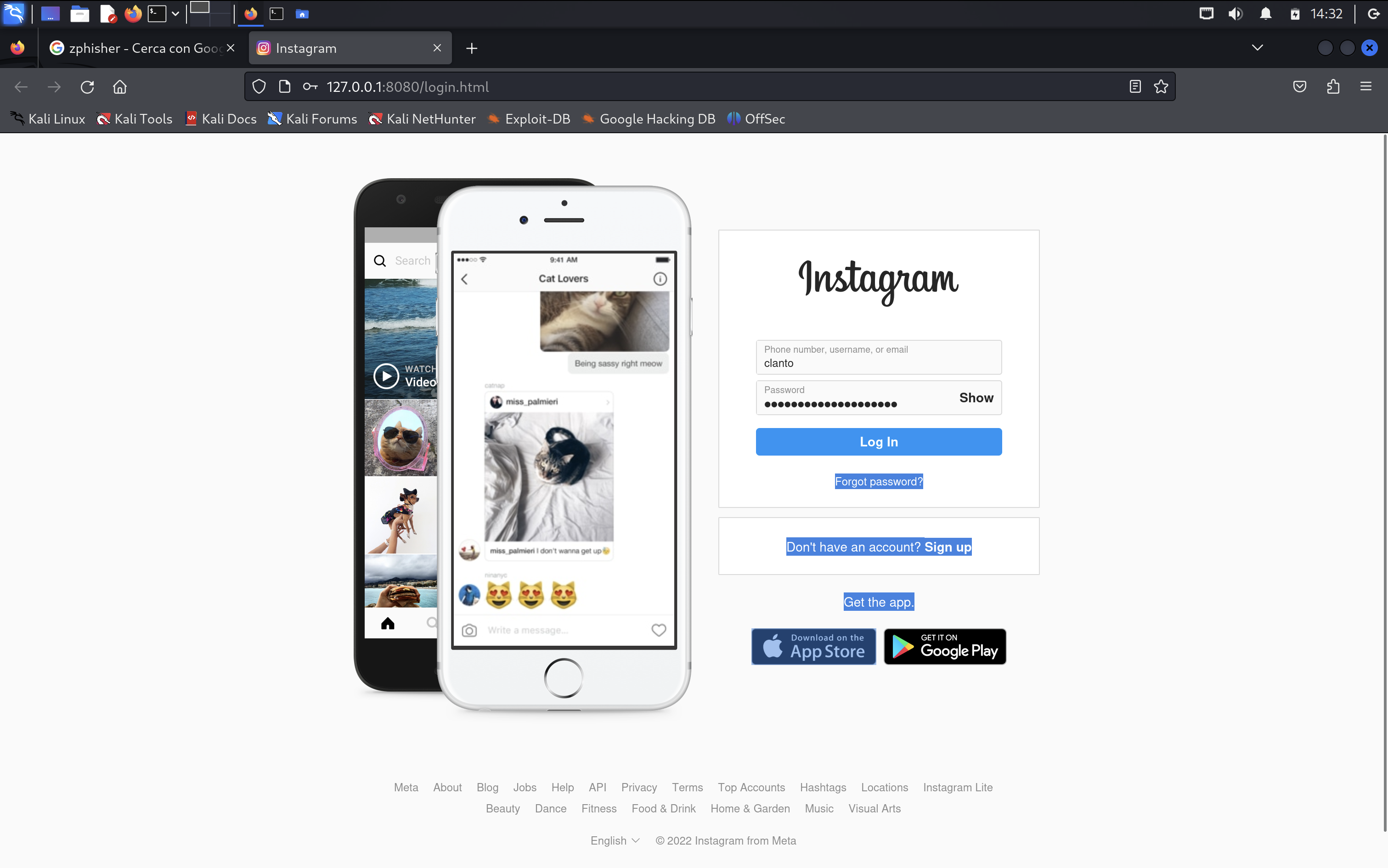

Proviamo adesso ad inserire delle credenziali, in questo esempio utilizzeremo

clanto

HackerNonMiAvreteMai

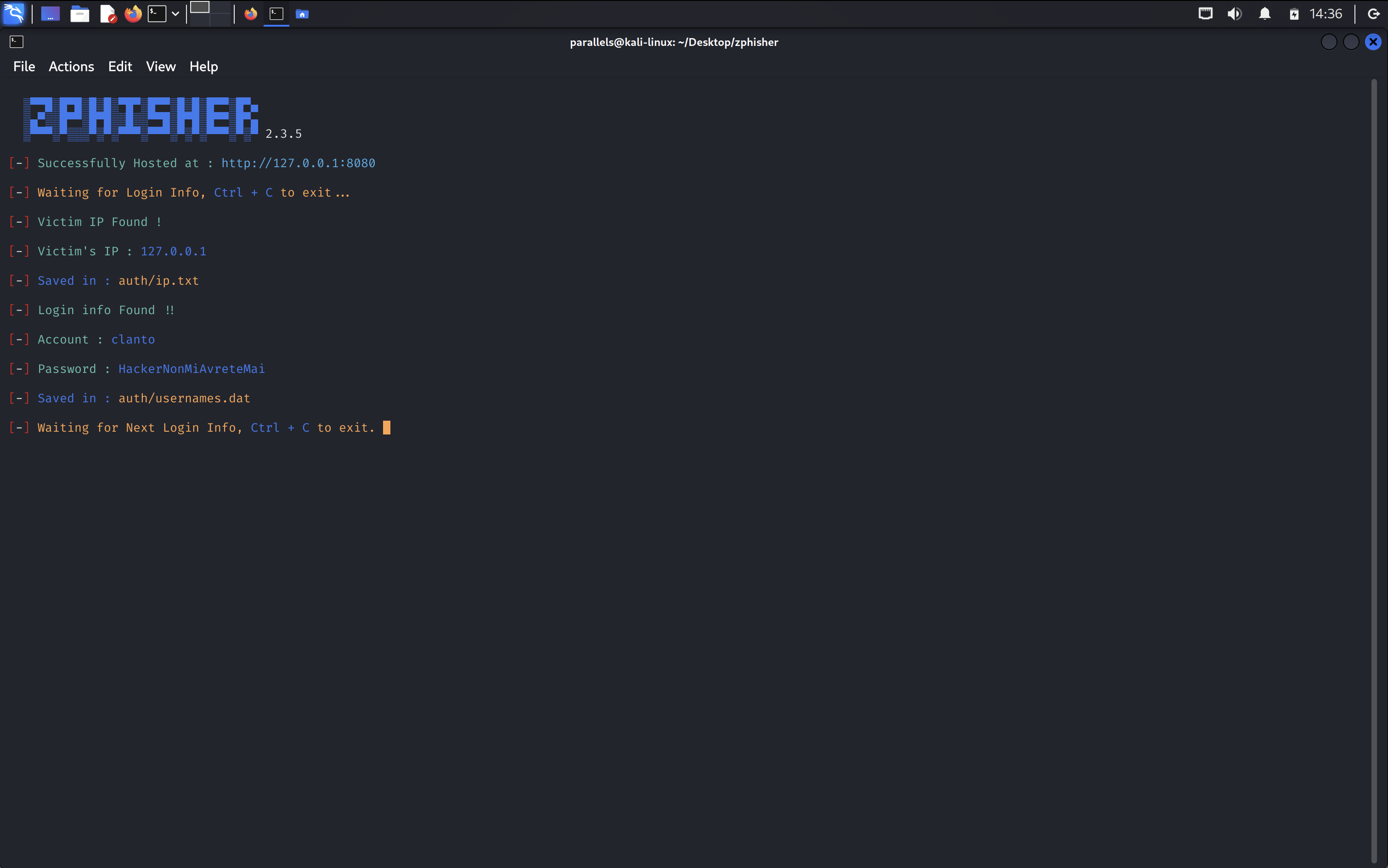

Ed ecco che sul nostro terminale apparirà:

Vediamo che ha salvato le informazioni nel file auth/usernames.dat

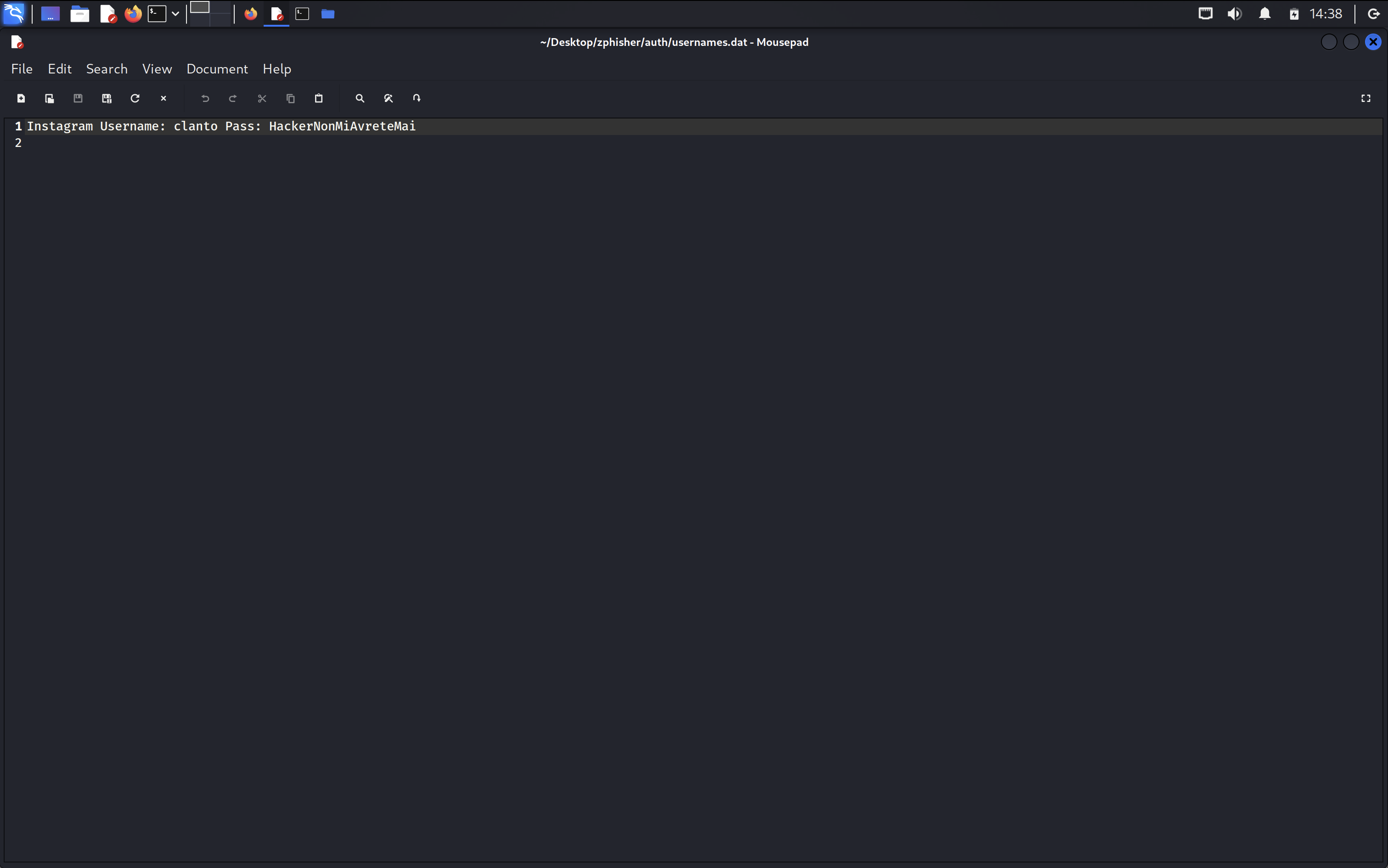

Accediamo al file mediante un editor di testo e leggiamo

Come proteggersi?

Nel nostro esempio abbiamo utilizzato uno strumento di simulazione, ma i pirati informatici utilizzano link anche molto sofisticati, leggere nel link 123456test.cloudflarehosted.com subito fa scattare un campanello d’allarme, ma a volte i link di phishing sono molto più sofisticati, come instagram.con, lnstagram.com,instaagram.com ecc dove cambiano solo una o più lettere oppure invertono lettere con numeri per rendere il link molto più difficile da individuare.

Il Social Engineering, ed in particolare il Phishing, rappresentano solo alcune delle minacce più insidiose nel campo della sicurezza informatica, sfruttano la fiducia e la buona fede delle persone per ottenere accesso a informazioni e sistemi riservati. Attraverso una combinazione di tecniche sofisticate e astuzia psicologica, gli attaccanti possono compromettere anche le difese più robuste.

La chiave per proteggersi da questi attacchi risiede nella consapevolezza e nella formazione continua dei dipendenti. Le organizzazioni devono investire in programmi di educazione alla sicurezza, sviluppare politiche rigorose e adottare tecnologie di sicurezza avanzate per mitigare il rischio di cadere vittima di Phishing. Solo attraverso un approccio olistico e proattivo è possibile costruire una difesa efficace contro queste minacce subdole.

E oltre la formazione continua?

Esistono altri modi più o meno sofisticati per combattere il Phishing, noi utilizziamo varie tecniche:

- La Sandbox URI di Libraesva -> Il filtro antispam di Libraesva contiene una Sandbox molto particolare, ogni link che ricevi via mail viene modificato per essere controllato non solo alla ricezione, ma ogni volta che viene aperto da un utente! Così da poter contrastare anche attacchi molto sofisticati di Phishing via posta elettronica.

- ESET Protect Advanced -> La suite Protect di ESET (sia su Computer, sia su Smartphone) possiede all’interno del suo vasto arsenale delle protezioni specifiche per limitare ed impedire gli attacchi di phishing.

- Il nostro servizio di DNS -> Dei server DNS che controllano dinamicamente i domini per cui vengono richieste le traduzioni in IP, eliminando, grazie alla nostra IA, tutti quei domini come gooogle.com g00gle.it dove si sfrutta una lettere o un numero diverso, tutti i domini e sottodomini che permettono di creare sottopagine in pochi secondi e tutti quei domini che sono ancora troppo nuovi per avere uno storico!

Interessato a mettere in sicurezza la tua infrastruttura? Contattaci oggi stesso!

Fonti e Approfondimenti

- [Social Engineering: The Art of Human Hacking] di Christopher Hadnagy

https://www.wiley.com/en-us/Social+Engineering%3A+The+Art+of+Human+Hacking-p-9780470639535 - [The Art of Deception: Controlling the Human Element of Security] di Kevin Mitnick

https://www.wiley.com/en-us/The+Art+of+Deception%3A+Controlling+the+Human+Element+of+Security-p-9780471237129 - [SANS Institute: Security Awareness] – Risorse e corsi di formazione per la sicurezza informatica

https://www.sans.org/security-awareness-training/

Resta sempre aggiornato sulle ultime notizie dal mondo della Cybersecurity e della Data Protection sulle tue piattaforme preferite:

Scritto da : Francesco Balassone

Nel film della sua vita sarebbe un astronauta, ma nella vita reale di oscuro e profondo ha solo il monitor del PC quando gli si spegne davanti... Scarico... Un esperimento di ibridazione tra un nerd ed un essere umano che solo il tempo saprà dirci se riuscito. Il suo cammino per diventare paladino del cyberspazio è ancora lungo e tortuoso, ma con il suo fido caffè ed il suo Mac, nessuno è perfetto, ce la mette tutta per dimostrare di essere pronto. Appassionato di lego fin da piccolo la sua passione era sbloccare i limiti nascosti dei telefoni e trasformarli in costosi mattoni colorati... Il suo segreto? 546920706961636572656262652073617065726c6f3f

Non vuoi perderti neanche uno dei nostri post? Seguici sulla tua piattaforma preferita.

Cosa troverai nell'articolo:

Ultimi articoli

Hai trovato utile questo articolo?

Condividilo sul tuo Social preferito!